安全扫描自动化检测平台建设(Web黑盒下)

注:本文为“小米安全中心”原创,转载请联系“小米安全中心”

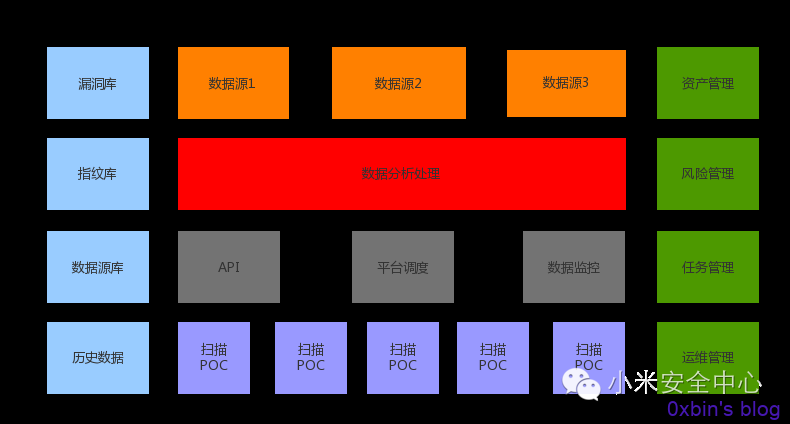

扫描云平台架构设计

随着互联网业务的高速发展,企业业务的快速扩张,传统的安全扫描器已经远远不能跟上企业的脚步,一方面是使用门槛和成本较高,需要专业的安全人员才能使用并发现安全问题,另一方面,传统的以产品为主的交付方式对于互联网企业使用上也存在滞后性,漏洞爆发以后,互联网企业往往是第一波被攻击的对象,漏洞难以及时发现。

针对以上的安全扫描痛点和互联网业务的特点,现在主要以插件式的扫描器为主流平台,并以SaaS的形式输出安全能力。

| 功能 | 插件式扫描器 | 原有检测产品 |

| 检测范围 | 覆盖全部企业域名/IP | 爬虫获取/手动加入 |

| 支持漏洞范围 | 自主添加符合自己企业的漏洞检测插件 | 不定期更新 |

| 数据源支持 | 自主添加数据源 | 爬虫 |

| 漏洞检测库 | 自主添加,自主编写 | 大量无用漏洞,更新滞后 |

| 指纹识别 | 根据企业情况,准确识别 | 无 |

| 资产管理 | 配合指纹识别,智能获取资产信息,并可以进行分析与管理 | 无 |

| 扫描策略 | 周期扫描,全量扫描,增量扫描 | 人工启动 |

| 产品更新 | 根据漏洞情况随时更新 | 不定时/不更新 |

插件式扫描平台与原有检测产品的对比

SaaS云平台架构设计

安全云平台架构设计

安全扫描场景和安全能力输出

1.应急扫描:紧急任务,0day漏洞,安全事件,安全制度,

2.全量扫描:周期性的对全网安全资产进行全插件扫描

3.增量扫描:每天对新上线的Web/服务器和存在服务变更的资产进行扫描

4.上线前的安全测试:尚未上线的项目,由QA/RD,使用Web界面进行自行的安全测试,减少安全工程师的基础工作量。

5.安全自测:产品线对已上线产品测试安全性。

平台基于Docker集群管理,支持平滑扩展和弹性伸缩,以应对业务的持续增长和突发漏洞的全量扫描。

基于流量分析的被动扫描

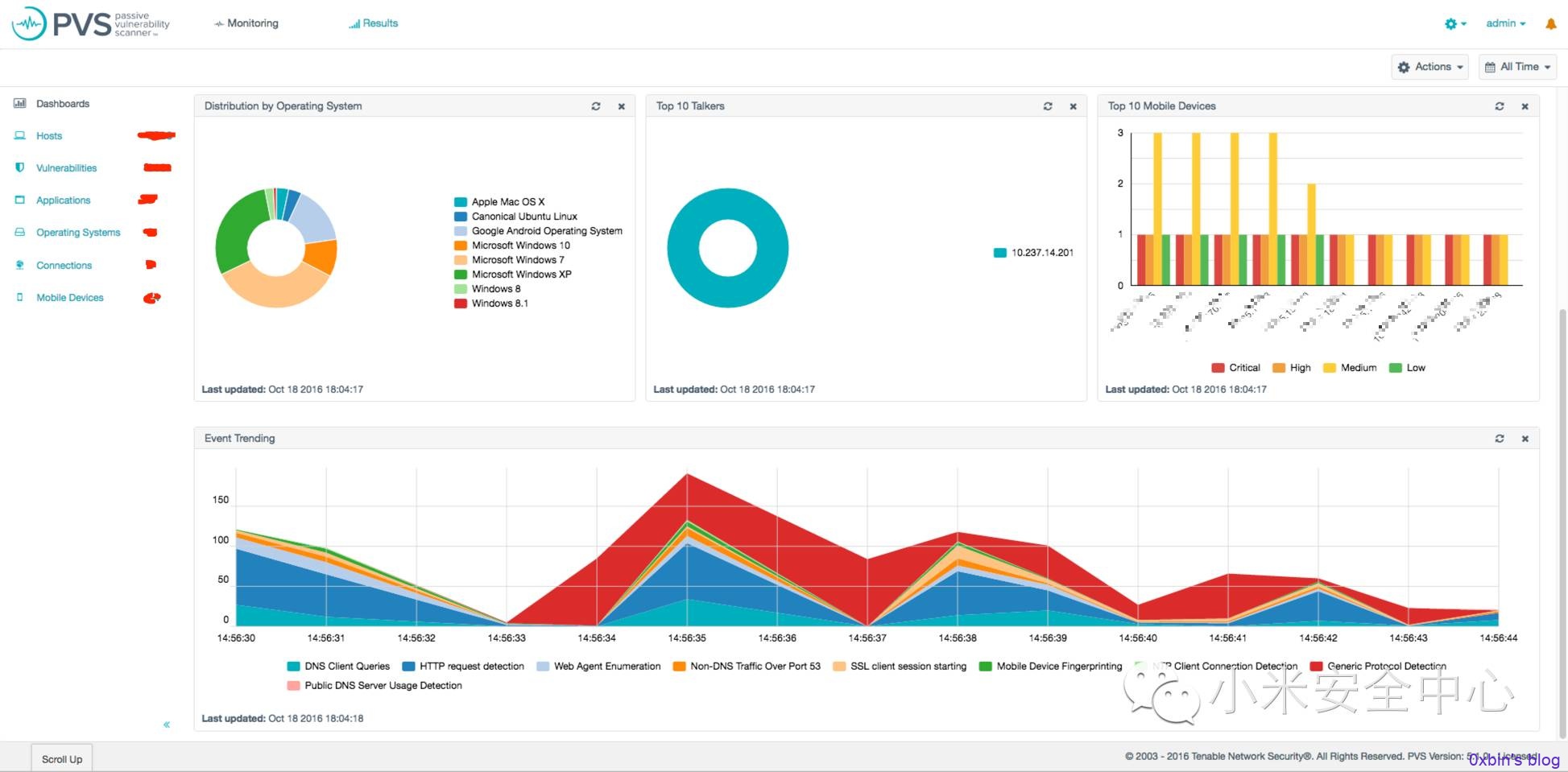

被动式扫描是完全靠旁路流量分析,并不会发出任何请求的离线安全扫描方式,可以发现网络拓扑,网络服务,网络流量和漏洞,实际使用中,被动扫描是安全分析中重要的一环。最有名的被动式扫描产品当属出品Nessus扫描器的Tenable公司的Passive Vulnerability Scanner (PVS)

PVS介绍

由于PVS的售价非常昂贵,所以国内非常少有公司购买使用(注1)。PVS适用于监控小型网络或者大型网络的特定网段,并且需要搭配主动式扫描器使用。

PVS数据监控页面

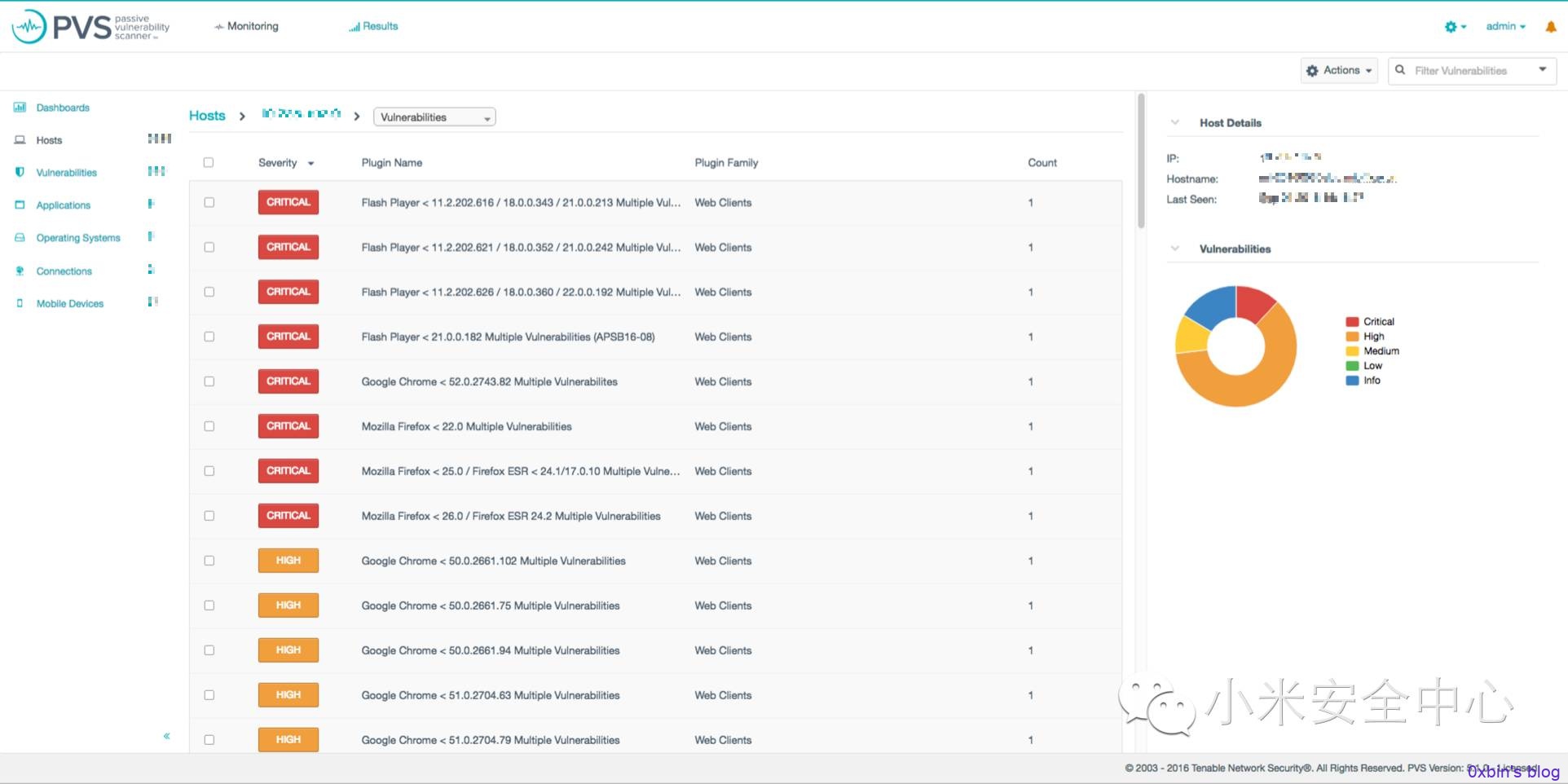

PVS漏洞列表页面

从实际使用效果来看,PVS发现的数据仅可以对主动式扫描器作为补充,还远远不能独挡一面,对于甲方来说,并不会关心我们的内部浏览器的使用分布,我们都装了哪些系统等等信息,而PVS发现的漏洞,对于我们而言也是无甚意义。

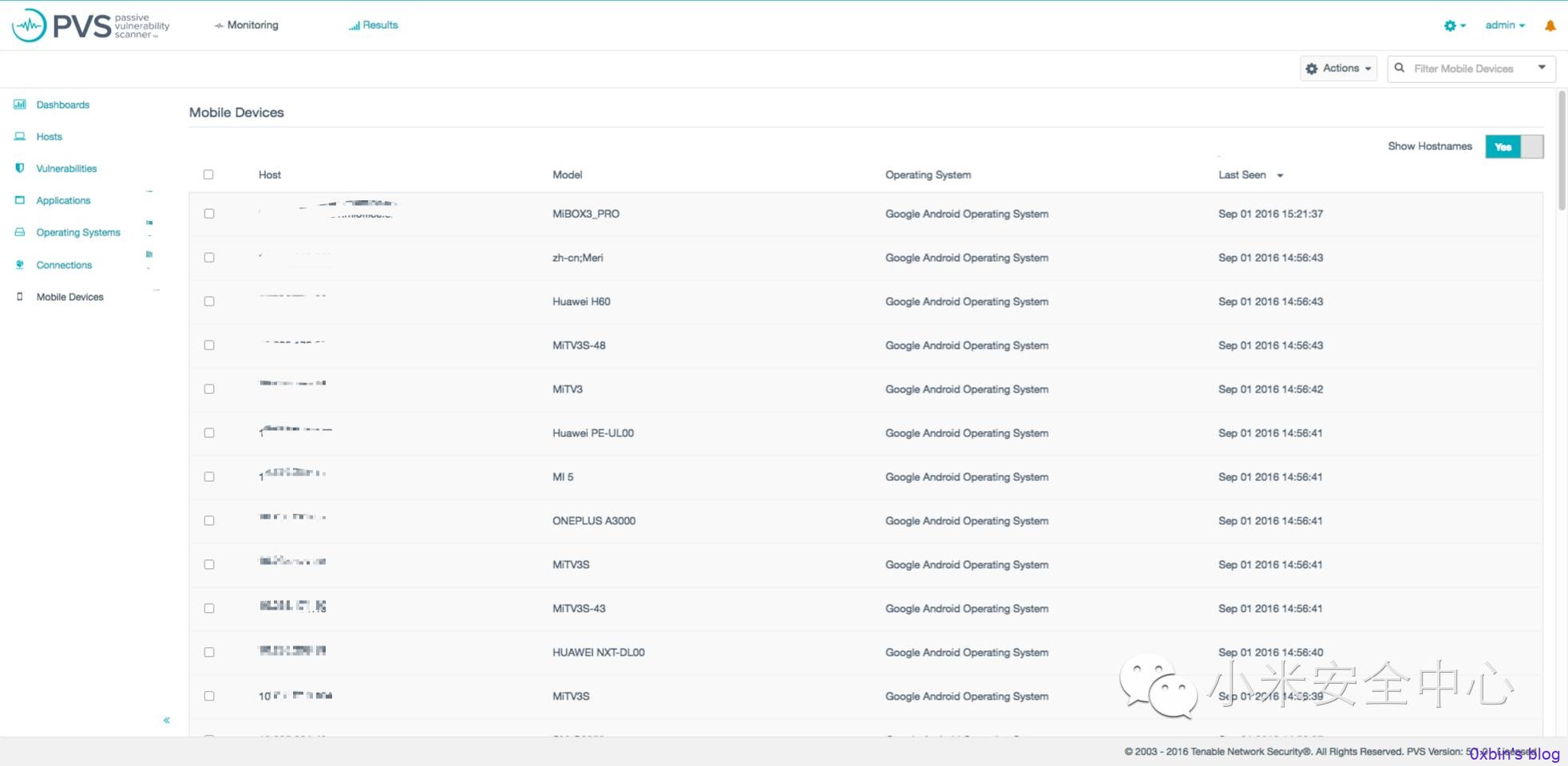

PVS移动资产管理

PVS可以从流量中发现资产和服务,实际由于网段的限制,效果有限。移动资产的效果就更鸡肋了,大量员工的移动设备,假如我们被一个恶意的设备接入,在这里也根本看不到,何谈分析?

对于我们来说,更关心的是被动式扫描的网络流量分析能力,更多的是他对于新增资产,服务变更等近乎实时的发现能力,并且被动式扫描并不会对服务器造成任何压力或者数据破坏,是主动式扫描器完美的补充。

注1:由于并未购买PVS,文中所有图是PVS的试用版

原文链接:https://sec.xiaomi.com/article/11