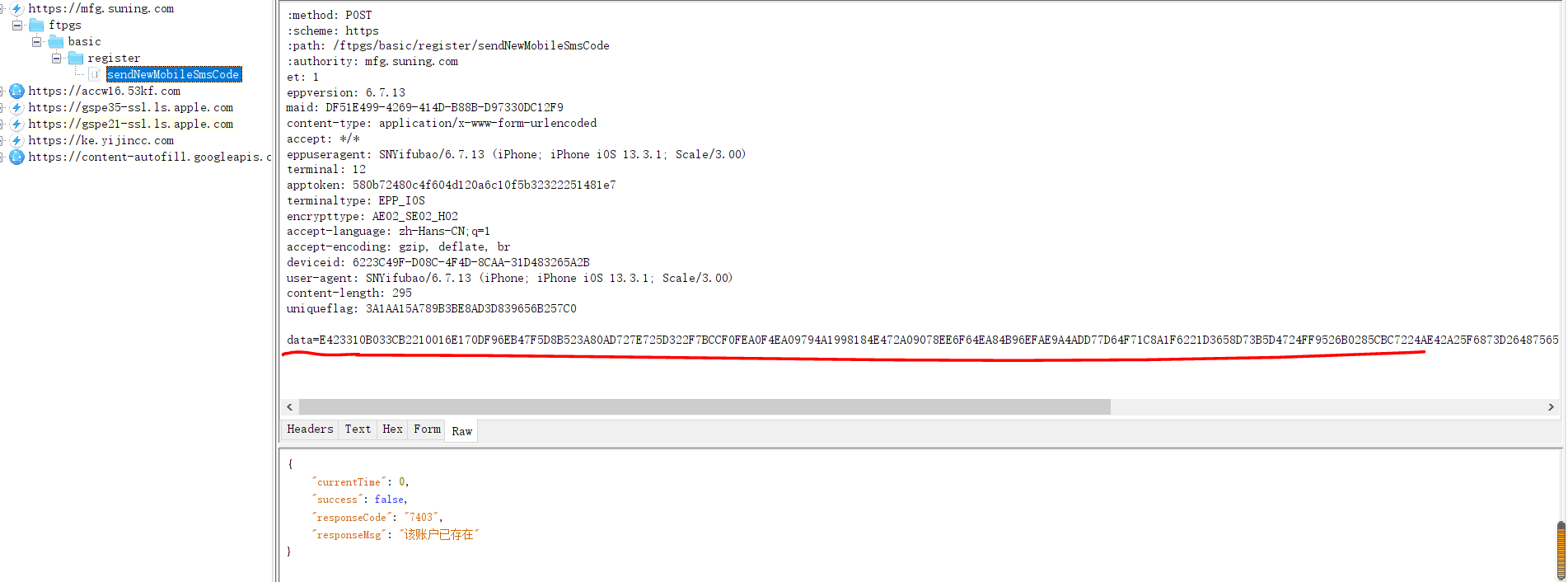

Android逆向—苏宁金融app的data参数分析

一、用工具抓包

二、分析apk是否加壳

没有加壳,直接用jadx打开分析

查找data=参数

文件:su_ning_jin_rong.js

Java.perform(function () {

var encrypt1 = Java.use("org.bouncycastle.crypto.engines.SM2Engine");

console.log(encrypt1);

encrypt1.encrypt.overload('[B', 'int', 'int').implementation = function (args1,args2,args3) {

...